Vale, el título me ha quedado un poco sensacionalista, pero créeme si te digo que no exagero. Y el famoso ataque de este pasado viernes lo demuestra, como explicaré a continuación.

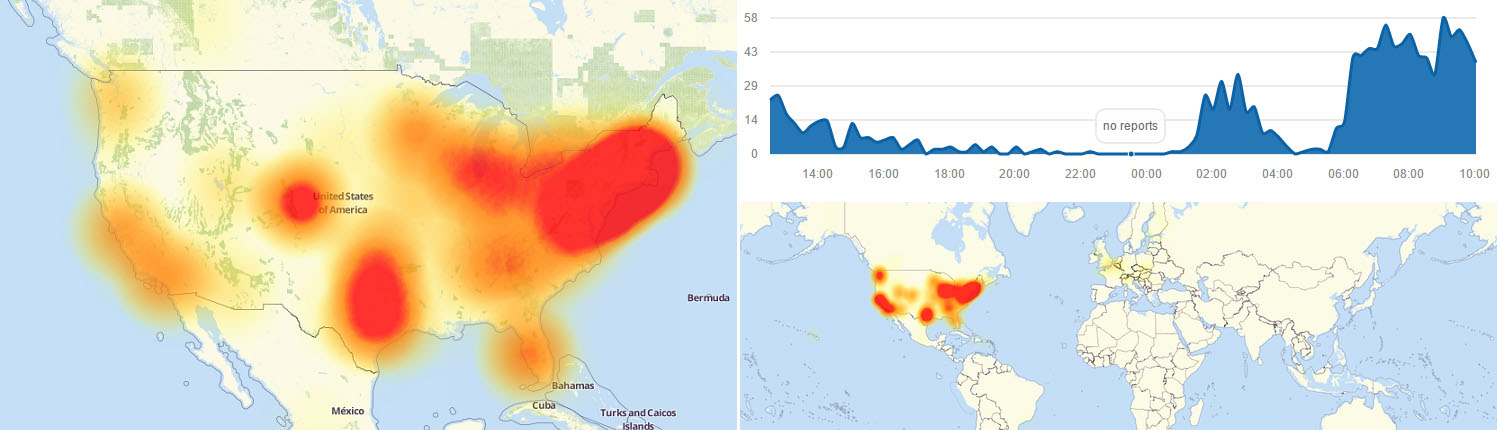

Repercusiones en caídas de servicio provocadas por el ataque DDoS a Dyn en Octubre de 2016 – informe obtenido en downdetector.com

Y aunque parezca el agrumento de la próxima pelicula de Terminator, la realidad es que el pasado viernes 21 de octubre de 2016 Dyn sufrió el que posiblemente haya sido el mayor ataque distribuido de su historia. El objetivo no es casual, Dyn gestiona el servicio DNS de muchos de los sitios más frecuentados en internet, como por ejemplo PayPal, Twitter, Netflix, Spotify, Reddit, Playstation Network, HBO Now… a efectos del usuario, si no puede entrar en Netflix no es culpa de Dyn sino de Netflix, y no olvidemos que la disponibilidad también es uno de los ejes de la seguridad. Si de verdad quisiera haberme puesto sensacionalista, diría «el ataque afectó a los servidores de Netflix…», pero no es cierto, los sistemas de Netflix se mantuvieron intactos. Simplemente, sus clientes no podían llegar hasta ellos.

Cabría pensar que efectivamente, esto ha sido posible porque los servidores DNS son «el eslabón débil» de internet, pero yo me pregunto, ¿realmente es culpa del DNS? Bueno, eso sería como echar la culpa a nuestros pulmones si después de estar 40 años fumando finalmente desarrolan un tumor. Y sí, en esta metáfora el tabaco serían los millones de dispositivos IoT que se han lanzado al mercado con escaso o nulo control sobre su nivel de ciberseguridad, especialmente en lo referente a sus vulnerabilidades o defensas frente a ataques que persigan hacerse con su control. Cada calada al cigarrillo sería como una petición lanzada desde ese dispositivo, dentro de ese espectacular ataque DDoS perfectamente orquestado.

Es un ataque muy interesante (desde el punto de vista técnico), casi casi con forma de «prácticas» o «entrenamiento», al más puro estilo guerrillero. Este ataque nos tiene que hacer pensar, y estar alertas, como anticipo de lo que podríamos encontrarnos en un futuro cercano. Pero no quiero hacer un post técnico, prefiero centrarme en entender qué es lo que el mundillo IoT debería cambiar para evitar que el tema se desmadre de forma seria.

Una botnet no es algo nuevo, es cierto. Pero están evolucionando (para tener mayor detalle técnico véase el proyecto Mirai). Resulta que los dispositivos que eran su principal objetivo (ordenadores personales y servidores) han ido evolucionando para protegerse, a veces con escaso éxito, pero lo han hecho. De ahí que las botnets hayan pivotado hacia los dispositivos IoT, que lo tienen bastante peor. Son micro-ordenadores a los que les exigimos prácticamente la misma capacidad y funcionalidades que a sus hermanos mayores, pero con un consumo energético prácticamente nulo (queremos llevar un smartwatch que sea pequeño, o que la batería de nuestro smartphone dure tres días), y lo que es más importante, a un precio muy muy bajo. La impresora no tiene espacio ni capacidad para correr un antivirus, un sistema de Endpoint Security, etc. Pero se tiene que conectar, actualizar su firmware, etc. Y ahí está el problema, ese, entre otros (como claves de fábrica, etc), es el hueco por el cual los creadores de botnets adoctrinan a nuestros dispositivos para que estén a sus órdenes. No, la tostadora no nos va a quemar las tostadas, ni tampoco nuestro coche se escapará de nuestro garaje. Todo sigue funcionando igual, hasta el momento en el que su legítimo dueño (que, recordemos, a ojos del dispositivo ya no somos nosotros) decida despertarlos y lanzarlos en masa contra su próximo objetivo.

Este panorama, además, no tiene visos sino de empeorar con el tiempo, ya que:

1.-el número de dispositivos IoT está creciendo de forma exponencial

2.-los ataques cada vez nos afectarán más porque, en la medida en que la sociedad avanza en tecnología y servicios, también lo hace su dependencia

Quiero aclarar que no me estoy poniendo alarmista, no es que haya leído cuatro noticias, y me haya puesto a escribir este artículo al más puro estilo «efecto dosmil«. Diariamente recibo boletines de seguridad en los que explican la última vulnerabilidad de los sistemas BIG-IP de F5, o la enésima o millonésima vulnerabilidad del dispositivo Cisco de turno. Estoy bastante acostumbrado a eso, al igual que el equipo con el que trabajo está acostumbrado a mantener todos nuestros sistemas a la última, revisar constantemente su nivel de seguridad, etc. En este caso estoy mucho más preocupado porque fabricar un sistema como, por ejemplo, el EMC XtremIO, no está en la mano de cualquiera, pero sí que lo está construir un dispositivo IoT. Esta ventaja se torna en inconveniente cuando el equipo de desarrollo IoT no está suficientemente capacitado en ámbito de ciberseguridad, o cuando se prima velocidad de mercado frente a seguridad.

Este ataque nos tiene que hacer ser conscientes de que las botnets basadas en IoT están proliferando, se están haciendo más y más grandes. Forman ejércitos silenciosos de cibersoldados, que aguardan dormidos en nuestro bolsillo, en nuestra muñeca, en nuestro coche y en nuestra cocina. No nos atacarán directamente a nosotros, pero sí a los servicios de los que dependemos en nuestro día a día (PayPal, Google, Whatsapp, Facebook, o el sistema de declaración online de Hacienda).

Y bien, ¿entonces qué nos queda? ¿ya no podemos desplegar esa red de IoT (o incluso IIoT) que tanto promete? Por supuesto que podemos, es más, debemos. La amenaza de ataques no tiene que frenar nuestro progreso, de igual manera que la posibilidad de un accidente de tráfico no nos impide conducir al trabajo cada mañana. Pero tenemos que hacerlo bien, respetando los tiempos de testing, pruebas de seguridad, buenas prácticas, etc. En Savvy Data Systems tengo la suerte de poder trabajar todos los días con estas tecnologías, y hemos dedicado un tiempo considerable a definir todo un protocolo de ciberseguridad que contempla desde la detección temprana, hasta el informe a autoridades de coordinación como la Europol. Todas las empresas que diseñamos, fabricamos y distribuimos dispositivos conectados deberíamos aplicar un alto nivel de ciberseguridad sobre nuestros productos, independientemente de su complejidad o mercado, sea un smartphone o un vigilabebés. Y eso sí me preocupa, porque no veo ni la más mínima señal de que esto vaya a suceder. Y me molesta, porque hace que surjan dudas generales hacia todos los dispositivos, y somos muchos los que sí lo estamos haciendo bien.

Cualquiera podría decirme todavía que el título le sigue pareciendo demasiado sensacionalista, y podría argumentar que claro, como nosotros trabajamos en entornos industriales, es lógico que la ciberseguridad que aplicamos tenga un grado tan alto. Pero exigir esto a una impresora o un termostato… pues sí, aplico el mismo criterio. Echa un vistazo a tu casa, a tu despacho, y piensa ¿cuántos dispositivos están conectándose a internet? ¿Te molestaste en cambiar la clave por defecto de tu router? ¿Y la de la impresora? Porque la próxima vez que no puedas escribir en Twitter, o ver Netflix, o no puedas hacer un pago en tu ayuntamiento a través de su web, piensa que tu impresora podría estar implicada.

BONUS: si te interesa este artículo pero todavía no te ha quedado del todo claro cómo puede ser que unas simples impresoras y videocámaras hicieran que Twitter dejase de funcionar, a continuación lo expongo de manera rápida y sencilla.

Todos los aparatos que se conectan a internet (servidores, ordenadores, teléfonos móviles, impresoras, relojes, etc) se identifican por una dirección, es algo parecido al número de teléfono de cada persona. Al igual que normalmente no marcamos los números porque los tenemos memorizados en la agenda de nuestro teléfono, en internet existen unos servidores llamados DNS que hacen esa traducción.

Por otro lado, durante meses (o puede que años), varios grupos de personas han estado infectando aparatos sencillos, que normalmente tienen poca seguridad, como por ejemplo tu impresora o tu router con el que te conectas a internet en casa (no quiero decir que los tuyos estén infectados, pero tampoco digo que no lo estén). A esto se le denomina «botnet», son redes mundiales de dispositivos «hipnotizados», a la espera de que el mentalista chasquee los dedos. En un momento dado, estos grupos maliciosos han enviado instrucciones a los dispositivos para que atacaran a los servidores DNS. Es complicado detectar estos ataques ya que normalmente consisten en saturar su capacidad. Como una botnet de dispositivos simples puede ser gigantesca, si ponemos a todos estos dispositivos a mandar solicitudes a la vez, y a su máxima capacidad, finalmente los servidores DNS se saturan. Esto provoca que nadie que estuviera conectado a internet pudiera, durante ese tiempo, traducir por ejemplo el nombre «twitter» al número necesario para poder conectar.

En realidad Twitter estaba perfecto, al igual que el resto (PayPal, Netflix, Spotify…). Lo que pasaba era que los usuarios no podían llegar hasta ellos, porque los DNS encargados de traducir estas direcciones estaban saturados respondiendo a las peticiones de la botnet (impresoras, routers, cámaras, etc). Por tanto, aunque PayPal y Twitter estuvieran perfectos, este ataque consiguió hacer caer su disponibilidad. Nadie podía usarlos porque no podían llegar hasta ellos. De ahí que recalque tanto en este artículo la importancia de que los fabricantes de dispositivos conectados seamos muy responsables en todo lo concerniente a la ciberseguridad, para evitar siquiera que lleguen a existir estas botnets.