- Tiempo de lectura: 7 minutos

- Problema: la convergencia de infraestructuras IT y OT está provocando un aumento en las vulnerabilidades de equipamiento industrial

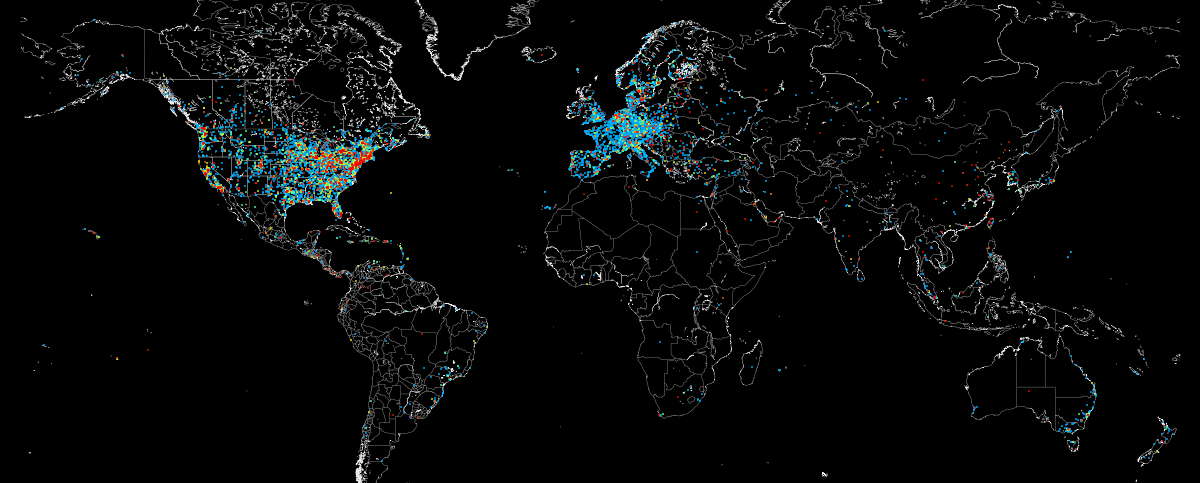

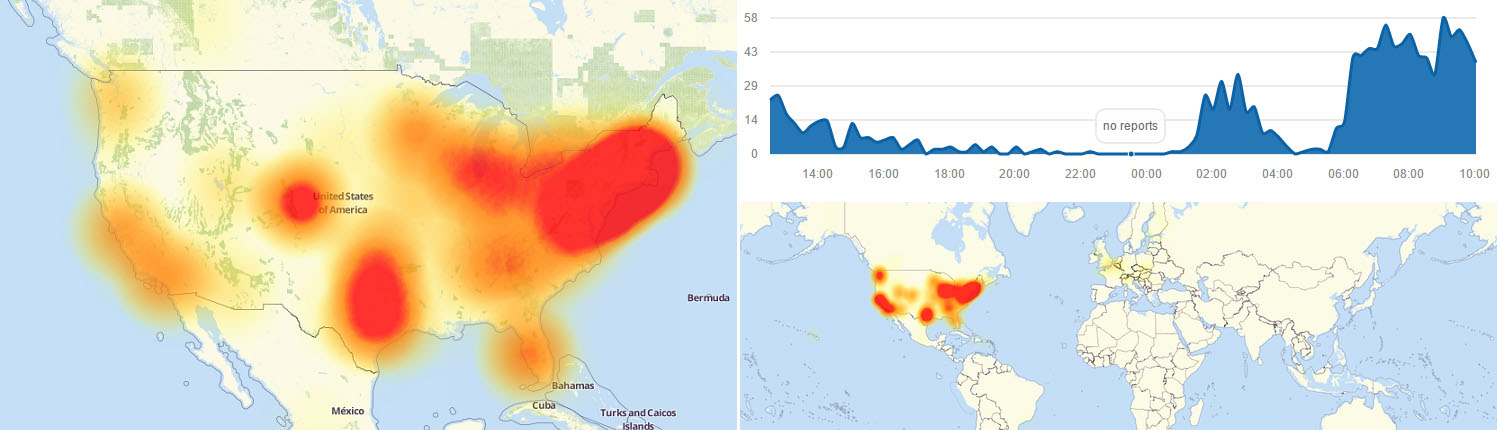

- Observación: el incremento de ataques dirigidos a infraestructuras OT está creciendo de forma alarmante, a la par que también resulta alarmante el aumento en la cantidad de dispositivos OT vulnerables y accesibles desde internet

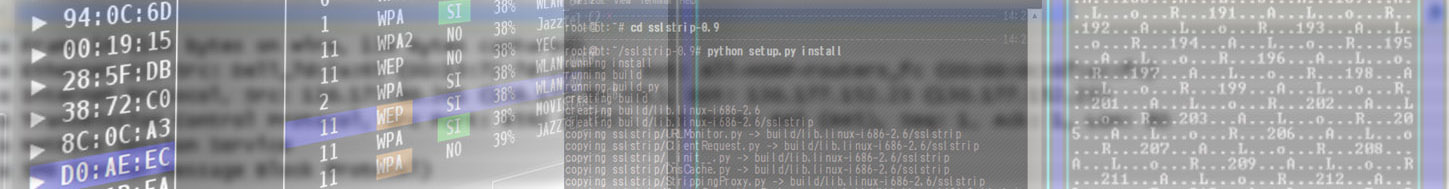

- Propuesta: los dispositivos OT nunca deberían conectarse de forma directa, es conveniente utilizar un dispositivo intermedio que aporte una capa de seguridad y soporte los ataques provenientes de la infraestructura IT sin afectar a la OT. Además, las redes de datos de las fábricas deberían de estar convenientemente segmentadas dado que muchos protocolos industriales operan bajo estándares TCP/IP, siendo fácilmente accesibles desde sistemas IT, y resultan muy vulnerables.

Ya son varios los artículos que he dedicado al tema de la ciberseguridad en este blog. Sin embargo, quiero retomar este tema para reflexionar sobre el impacto que provocan las IT sobre las OT cuando estas convergen. Se trata de algo muy común en los últimos años y que está demostrando ser una tendencia al alza. Pero no siempre se está haciendo bien. En este artículo veremos dos recomendaciones muy básicas, pero que pueden hacer la vida muy difícil a los hackers.