- Tiempo de lectura: 4 minutos (artículo 1/2)

- Problema: aparecen nuevas amenazas de seguridad al incluir acceso ubicuo en plataformas complejas

- Observación: existen numerosas técnicas y metodologías ya maduras, los entornos web tienen ya más de 20 años de vida

- Propuesta: es necesario incluir las técnicas de segurización de entornos web en los sistemas en los que se ofrezca este tipo de accesos, y educar a los usuarios que los utilizan

El CNN (Centro Criptológico Nacional) ha publicado un informe de amenazas sobre seguridad en telefonía móvil. Se trata de un informe muy completo y actualizado, en el que incluso se detallan un conjunto de medidas para mitigar la famosísima vulnerabilidad Stagefright, que afecta al 95% de los dispositivos basados en el sistema operativo Android. Realmente creo que es un informe muy completo, que explica paso a paso cómo configurar el dispositivo para impedir o dificultar mucho los ataques más comunes.

Si bien el informe me parece muy acertado, quizá echo en falta un prólogo que tuviera un enfoque más pedagógico, que estuviera orientado a concienciar al usuario sobre la importancia de tener una buena higiene general en lo que respecta a la seguridad de los dispositivos con los que interactúa. Aun así, considero que es un informe que debería divulgarse lo máximo posible, así que quería aportar mi granito de arena.

Pero además de eso, los que trabajamos diseñando sistemas complejos – en especial los que incluimos acceso desde dispositivos móviles – tenemos la responsabilidad de, por un lado, diseñar sistemas seguros, y por otro lado ayudar a los usuarios a entender la importancia de esta seguridad, y enseñarles a identificar los elementos que la ponen en riesgo.

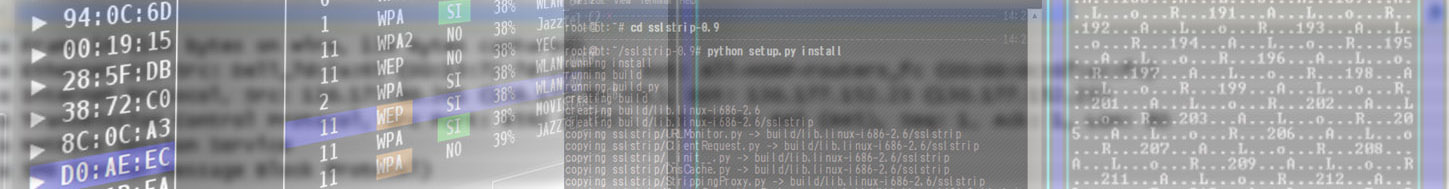

Es indiscutible que el mundo se mueve hacia las interfaces ubicuas, hacia la información disponible en cualquier dispositivo, en cualquier momento, en cualquier lugar. Y entre todos los diferentes métodos para generar estas interfaces, los navegadores web están siendo los amos indiscutibles. Aportan muchas ventajas, entre ellas la principal es que, hoy en día, prácticamente cualquier dispositivo con pantalla (incluso los de bajo coste) incluye un navegador web. Pero al crear mecanismos de acceso web a un sistema, hay que tener en cuenta que quedará expuesto a nuevos tipos de ataques que hay que entender, prevenir, detectar, y bloquear.

Hay un aspecto de la experiencia de usuario que muchas veces queda olvidado, o relegado a un segundo plano, y es la percepción de seguridad que ofrece el sistema. Es cierto que la mayoría de los conceptos relacionados con la seguridad son totalmente desconocidos para el usuario medio, que lo da por hecho, y por tanto lo considera un tema completamente transparente. No podemos pretender argumentar la seguridad de un servicio utilizando conceptos técnicos. La percepción de seguridad tiene mucho que ver con la confianza, una vez rota es prácticamente imposible recuperarla. La mejor forma de proyectar confianza es, sin duda, tener cero incidentes. Para ello, hay que vigilar toda la cadena, ya que su fortaleza la determinará su eslabón más débil.

En este artículo no quiero analizar los sistemas de seguridad que podemos incorporar en nuestros servidores o en nuestra red. Doy por hecho que todo sistema de cierto tamaño cuenta con sus dispositivos NIDS, HIDS, WAF, IPS, firewalls de red y de aplicación, y en general todo tipo de sistemas de detección, prevención y reacción ante ataques, bien orquestados por un equipo de administración de sistemas experto. Lo que quiero es centrarme en el diseño de nuestros sistemas en el momento en el que decidimos permitir el acceso a los usuarios desde interfaces ubicuas. No podemos dejar toda la seguridad en manos de subsistemas «externos» a nuestra aplicación, ya que, al ser sistemas genéricos, no la conocen en profundidad, y por tanto no pueden hilar tan fino como nosotros mismos a la hora de detectar a los amigos de lo ajeno. Efectivamente, a través de las interfaces web también podemos incluir elementos específicos relacionados con el concepto «endpoint security«.

A continuación propongo los puntos que, según mi experiencia, considero más críticos en lo que respecta a la seguridad de un sistema que ofrece acceso ubicuo basado en web. Digamos que son los eslabones que nunca deben romperse, y por tanto conviene analizar su debilidad, es decir, el umbral de ruptura de cada uno de ellos. En caso de que alguno de estos puntos falle, será casi imposible evitar que el sistema quede comprometido. Tenemos que ser consicentes de lo que significa abrir un sistema a internet, y sobre todo a la web. No podemos tener la esperanza de que los ataques no sucedan (he oido más de una vez el argumento «total, quién nos va a atacar a nosotros»), porque sucederán. Es la ley de Internet, y el que no quiera verlo es un inconsciente. La ruptura de algunos eslabones supone un compromiso completo, mientras que otros dejan expuestos elementos concretos que forman parte del sistema. Además estos compromisos pueden alcanzar diferentes niveles, dada la sofisticación actual tanto de los sistemas como de los ataques. Por ejemplo un tipo de ataque puede que sólo se centre en robar datos de un usuario, mientras que otro busca suplantar la identidad del mismo con el fin de, además de robar los datos, poder manipularlos.

Veamos cuáles son estos cinco puntos clave

- El mundo físico

- Proteger los servicios

- Proteger el canal

- Seguridad en la autenticación

- Educar al usuario

En la segunda parte de este artículo veremos cada uno de estos puntos con mayor detalle, su repercusión, y cómo deberíamos gestionar su seguridad.