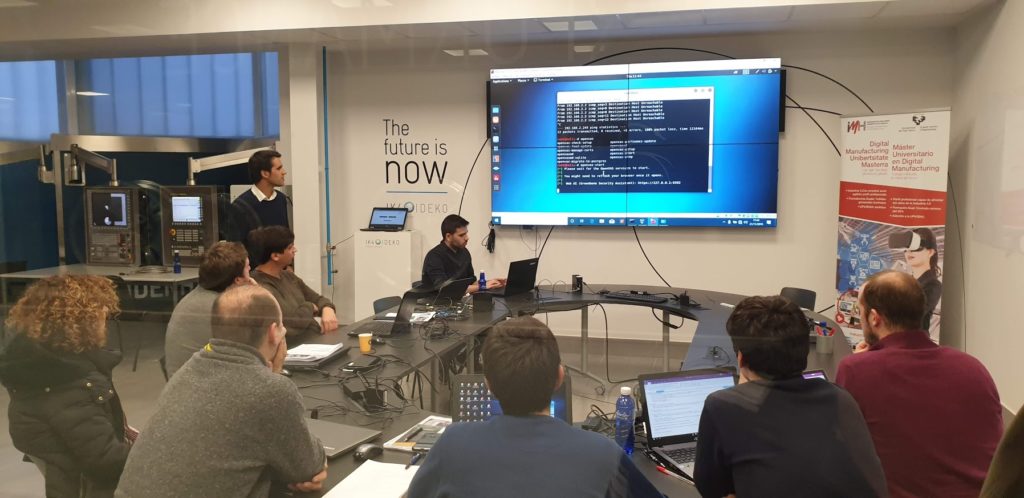

Savvy Data Systems impartió en Ideko un curso sobre Ciberseguridad en CPS contenido en el Máster Universitario en Digital Manufacturing ofrecido por IMH y adscrito a la UPV-EHU.

Savvy Data Systems impartió en Ideko un curso sobre Ciberseguridad en CPS contenido en el Máster Universitario en Digital Manufacturing ofrecido por IMH y adscrito a la UPV-EHU.

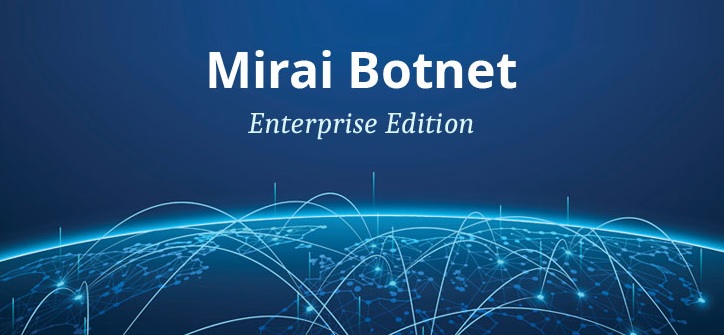

La red europea HiPEAC (High Performance and Embedded Architecture and Compilation) organizó esta semana un congreso sobre la transformación digital, e invitó a Savvy a dar una ponencia sobre el impacto de la digitalización en la industria.

Una nueva variante de Mirai ha hecho saltar las alarmas recientemente por la nueva dimensión que ha adquirido al abrir enormemente el abanico de dispositivos a los que enfoca sus ataques, entre los que se incluyen routers de diferentes fabricantes, dispositivos de almacenamiento en red, y cámaras IP. Pese a que su autor original lleve tiempo en la cárcel, el hecho de que el código esté disponible en internet ha hecho que estén proliferando las variantes del mismo.

Se trata de un hito muy importante para Savvy Data Systems, que demuestra así el alto grado de ciberseguridad que aporta su tecnología en sus tres apartados principales: la seguridad en la operación del dispositivo edge Savvy Smart Box, la seguridad en las comunicaciones (M2C) con la nube Savvy Industrial Cloud, y la seguridad de los mecanismos de autorización y registro forense para el control de acceso a los datos. Esta certificación demuestra la capacidad de Savvy para gestionar y analizar grandes cantidades de datos garantizando la integridad, confidencialidad y disponibilidad de la información, siendo la primera plataforma que ha obtenido la triple certificación, y la única en su sector que ha certificado su tecnología de este modo.

Esta semana Arsys ha publicado en diferentes medios un artículo en el que explican cómo Savvy Data Systems ha conseguido ser un caso de éxito referente en el desarrollo e integración de tecnologías Cloud para diferentes sectores industriales.

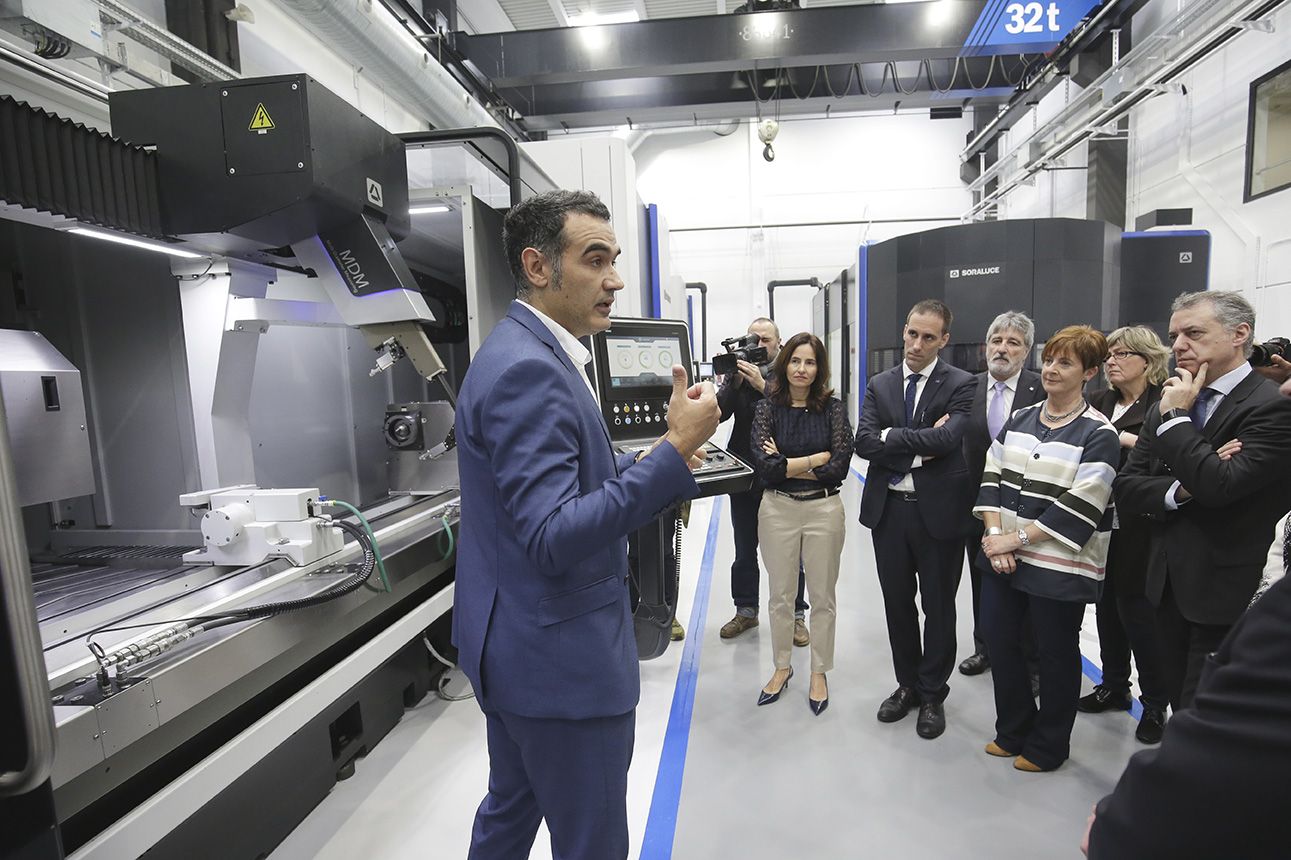

Nace el Digital Grinding Innovation Hub – Fuente: web IK4-Ideko

Como ya habíamos previsto los que trabajamos en este campo, las noticias sobre cibercrimen siguen en aumento. Y en todos los casos hemos visto que, lejos de lo que mucha gente imagina como un hacker solitario enchufado a un ordenador en una habitación oscura al más puro estilo Kevin Mitnick, detrás de estos ataques hay grupos sorprendentemente bien organizados. Tal y como aconsejaba Sun Tzu en El arte de la guerra, conviene conocer bien al enemigo para poder hacerle frente de forma efectiva. Pues bien, para poder entender qué motiva estos ataques, veamos a continuación cuáles están siendo sus principales objetivos.

Hace pocos días, Hispasec, entre otros medios, informó sobre el exponencial incremento de tamaño que había mostrado la botnet HNS (Hide N’ Seek). Se estima que supera ya los 20.000 dispositivos conectados (más de 30.000 según Bitdefender). ¿Pero de dónde salen todos esos dispositivos? ¿Estamos realmente prestando la atención que requiere este tipo de cibercrimen?

Hace algunas semanas escribí en este mismo blog un artículo en el que pretendía hacer pensar a la gente sobre las posibilidades que ofrecen las nuevas criptomonedas, y aprovecho ahora un artículo de Enrique Dans para reflexionar sobre dichas posibilidades. Planteaba que podrían, por qué no, surgir nuevos negocios, sobre todo en el caso de que las citadas criptomonedas mostrasen una cierta estabilidad. Pues bien, en dicha predicción me faltó considerar un factor importante; la inestabilidad exponencial al alza también crea nuevos negocios; especulación y, sobre todo, cibercrimen.