En este artículo quiero revisar la sucesión de malas decisiones que provocó un estado tan vulnerable en los sistemas de Mossack Fonseca, que cualquier colegial con unos mínimos conocimientos básicos de seguridad podría haber accedido fácilmente y en muy poco tiempo a toda su información. Veremos qué tipo de información se ha robado, qué pasos se dieron en el ataque para llevarlo a cabo, y qué decisiones de diseño en los sistemas del bufete fue el que posibilitó este enésimo escándalo. Para analizar la secuencia de pasos del ataque, veamos primero el tipo de información que fue sustraída.

¿Cuánto robaron?

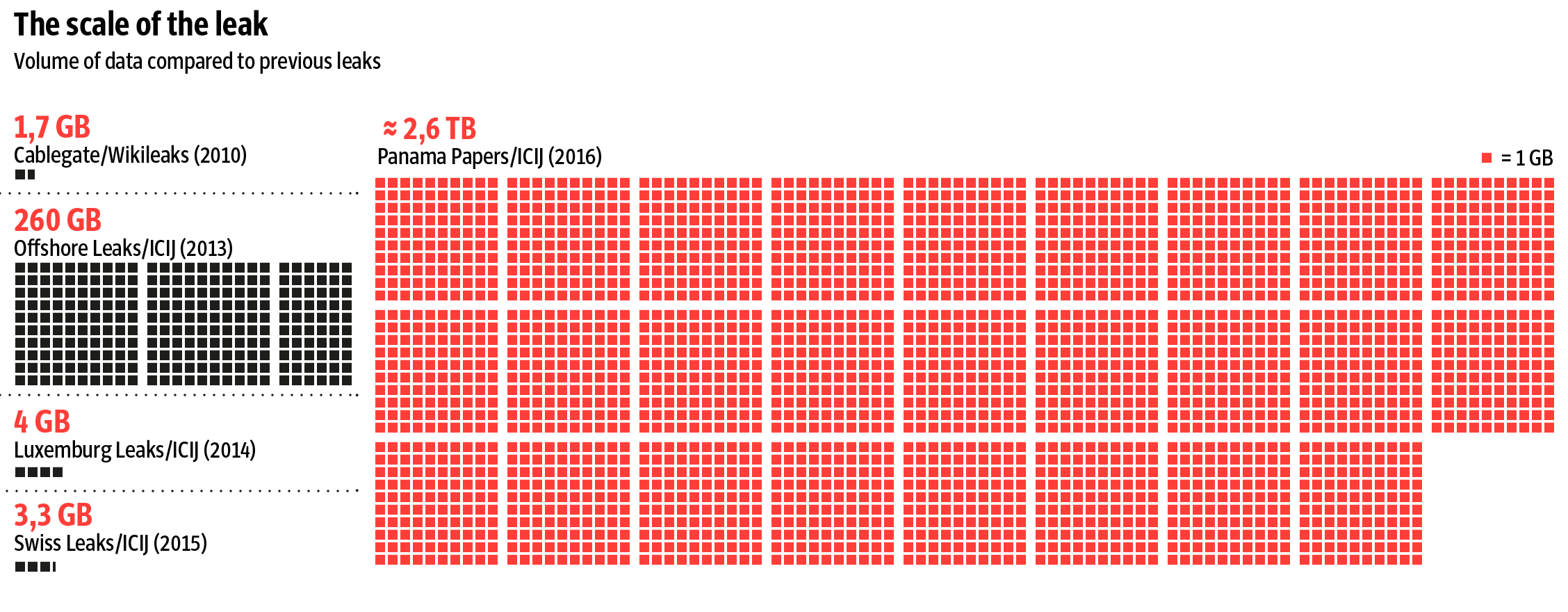

Según informa Süddeutsche Zeitung (el periódico alemán que recibió los famosos «Papeles de Panamá»), estamos ante la mayor revelación de documentos de la historia, si nos fijamos en el volumen de datos extraídos. Comparando con el reciente caso de las cuentas suizas (2015) en el que se filtraron 3,3 GB de datos, en este caso estamos ante casi 2,6 TB de datos, lo que supone ¡¡ casi 800 veces el tamaño del caso suizo !! Estos documentos incluyen información sensible sobre unas 214.000 compañías. Aplicando técnicas de OCR, convirtieron los documentos a formatos que permitieran consultas masivas.

¿Revelación de documentos?

Cuando digo «revelación de documentos» lo hago intencionadamente, ya que según el propio Ramón Fonseca no se trata de una filtración o «leak«, sino un robo de información, si bien Marcos García Rey asegura que esto es falso, y otras fuentes aseguran que estos documentos han sido filtrados al periódico por el BND como efecto colateral de una investigación contra el terrorismo islámico en la que buscaban diversas fuentes de financiación de Isis. Por tanto en este artículo lo dejaremos en «revelación de documentos», ya que mi objetivo es centrarme en el impresionante número de vulnerabilidades que presentaban los sistemas de información de la firma, y no en toda la historia que pueda haber detrás de este asunto.

¿A quién afecta?

Una vez los documentos estaban adecuadamente formateados, los periodistas elaboraron una primera lista con nombres que incluyen políticos de primer nivel, criminales internacionales, atletas, etc. Aparecer en dicha lista no supone necesariamente estar cometiendo un delito, ya que las empresas tipo «offshore» no tienen por qué incumplir la ley. Ahora bien, el problema aparece cuando los periodistas comienzan a trabajar en un análisis más detallado de los documentos, nombre por nombre, y detectan que un gran número de las empresas creadas y/o gestionadas por Mossack Fonseca proporcionan una capa de ocultación para actividades delictivas de mayor o menor consideración, desde redes mafiosas internacionales hasta la ya lamentablemente extendidísima evasión de impuestos. La operativa de la firma es la siguiente; ofrece empresas vacías «prefabricadas» por tan sólo mil dólares, sobre las cuales además es posible contratar una serie de «hombres de paja» para la gerencia y dirección de la empresa, ocultando a los verdaderos propietarios de la misma.

¿Qué robaron?

Veamos el tipo de documentos que obtuvieron. Según la misma fuente, el volumen está formado por 11,5 millones de documentos, de los cuales casi 5 millones son correos electrónicos. Le siguen de cerca los 3 millones de ficheros en formato de base de datos, 2 millones de PDFs, y 1 millón de imágenes. Esto ya nos pone en la pista de que, probablemente, el primero objetivo del ataque fue su servidor de correo electrónico. ¿Pero cómo pudo un hacker hacerse con el control de dicho servidor?

¿Cómo lo hicieron?

Según varias fuentes (Wired, WordFence, DiarioTI) los sistemas informáticos de la firma estaban plagados de vulnerabilidades críticas. Veamos una lista de las más importantes:

- transmisión de correo sin cifrar: sus servidores de correo utilizaban una versión obsoleta de Microsoft Outlook Web Access de 2009, en la cual no incluían cifrado para las comunicaciones. Esto las hacía completamente vulnerables y legibles para cualquiera que «pasase por ahí». Si lanzamos una verificación vemos que en este momento esta vulnerabilidad ya está corregida.

- versión de WordPress vulnerable: a través de una versión obsoleta del plugin Revolution Slider que tenían instalado en su web, pudieron acceder a la configuración de WordPress (wp-config.php), incluyendo a las claves de acceso a la base de datos de la web. Además, utilizaban una versión obsoleta del plugin WP SMTP, que permite a la web mandar email a través de un servidor de correo. Este plugin guarda en la base de datos las credenciales para acceder a dicho servidor de correo. Blanco y en botella; 5 millones de emails.

- versión de Drupal vulnerable: utilizaban la versión 7.23, que cuenta con 23 vulnerabilidades conocidas, muchas de ellas críticas. El resto de los 11 millones de documentos los obtuvieron a través de la explotación de Drupal.

¿Por qué fue posible?

Según todo lo que hemos ido analizando, parece evidente que las personas que gestionaban los sistemas del bufete se tomaban la seguridad de los mismos bastante a la ligera. No hablamos de brechas de seguridad super complejas, o de vectores de ataque complicadísimos. Estamos viendo que ni siquiera adoptaban las nociones más básicas de seguridad, como el cifrado TLS en las comunicaciones de email, o mantener actualizados los sistemas de acceso públco.

Valoración

No voy a entrar al debate sobre si el suceso ha sido beneficioso o no para los ciudadanos de medio mundo, ya que, por una parte, es positivo el haber destapado prácticas ilegales que estaban llevando a cabo precisamente los líderes que más ejemplo deberían dar, pero por otra parte no puedo evitar posicionarme en contra de las negligencias en el ámbito de la ciberseguridad, será cosa de profesión. Como ya explique en mi artículo sobre el concepto que denomino la «cadena de la seguridad» (y también en la parte 2), la cadena siempre se rompe por su eslabón más débil. En este caso es obvio que la cadena completa estaba construida con eslabones de cartón pluma. Lamentable desde el punto de vista técnico, afortunado para el resto del planeta.