¿Estarías dispuesto a tener Spotify Premium gratis a cambio de ceder el 20% de la CPU de tu dispositivo? Y antes de llevarte las manos a la cabeza… ¿acaso sabes cuánta capacidad de computación de tu dispositivo utiliza Spotify? ¿Y si repentinamente aumentase tomando hasta el 20% de tu CPU, lo notarías? ¿No te gustaría poder ver gratis todos los partidos de fútbol de la TV a cambio de tener un decodificador que «trabaja» para Movistar?

tecnología

El pasado 12 de mayo medio planeta sufrió una infección a gran escala de un ransomware llamado WannaCry, y en mayor o menor medida supongo que habrá hecho reflexionar a casi todos los que hacemos uso de ordenadores en nuestro día a día. Los hay del tipo «estábamos mejor sin ordenadores», o «ésto a nuestros abuelos no les pasaba». Quiero pensar que esos comentarios son cosa de pocos, y la mayoría estará pensando más en cómo detener este tipo de situaciones. Y mi opinión es tajante, aunque casi casi me parece imposible; dejemos de hacer que sea rentable.

- Tiempo de lectura: 7 minutos

- Problema: la convergencia de infraestructuras IT y OT está provocando un aumento en las vulnerabilidades de equipamiento industrial

- Observación: el incremento de ataques dirigidos a infraestructuras OT está creciendo de forma alarmante, a la par que también resulta alarmante el aumento en la cantidad de dispositivos OT vulnerables y accesibles desde internet

- Propuesta: los dispositivos OT nunca deberían conectarse de forma directa, es conveniente utilizar un dispositivo intermedio que aporte una capa de seguridad y soporte los ataques provenientes de la infraestructura IT sin afectar a la OT. Además, las redes de datos de las fábricas deberían de estar convenientemente segmentadas dado que muchos protocolos industriales operan bajo estándares TCP/IP, siendo fácilmente accesibles desde sistemas IT, y resultan muy vulnerables.

Ya son varios los artículos que he dedicado al tema de la ciberseguridad en este blog. Sin embargo, quiero retomar este tema para reflexionar sobre el impacto que provocan las IT sobre las OT cuando estas convergen. Se trata de algo muy común en los últimos años y que está demostrando ser una tendencia al alza. Pero no siempre se está haciendo bien. En este artículo veremos dos recomendaciones muy básicas, pero que pueden hacer la vida muy difícil a los hackers.

Vale, el título me ha quedado un poco sensacionalista, pero créeme si te digo que no exagero. Y el famoso ataque de este pasado viernes lo demuestra, como explicaré a continuación.

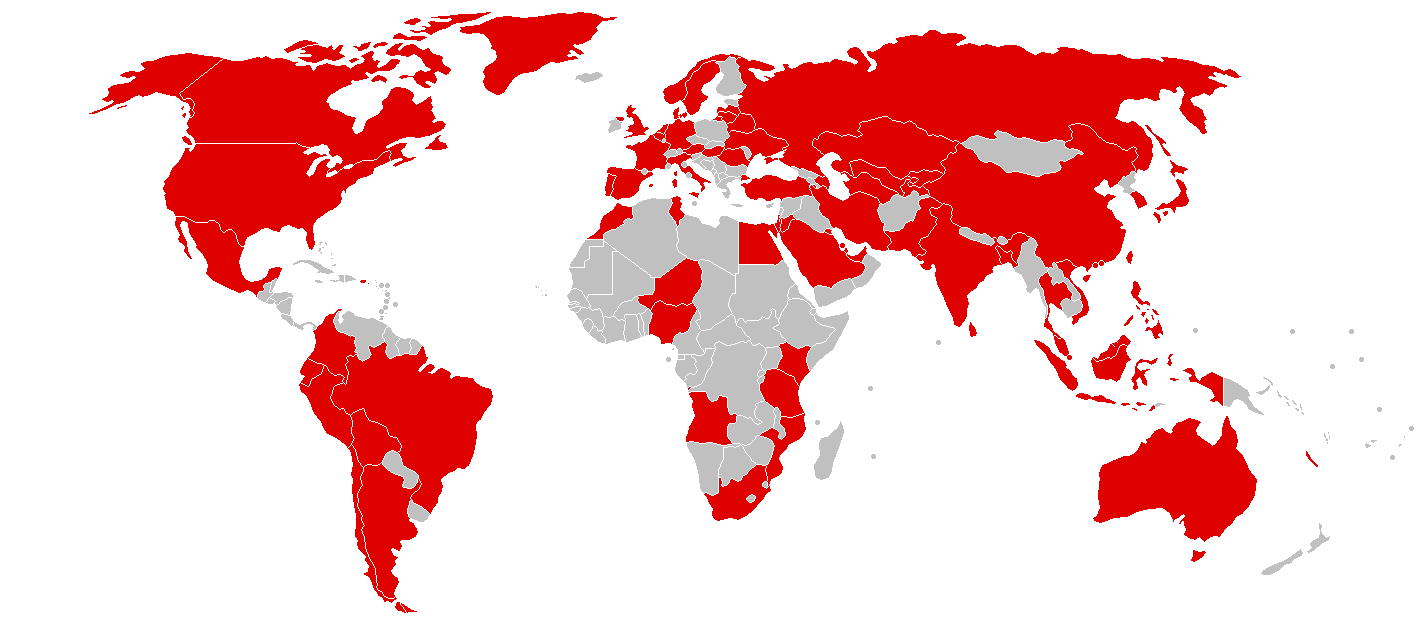

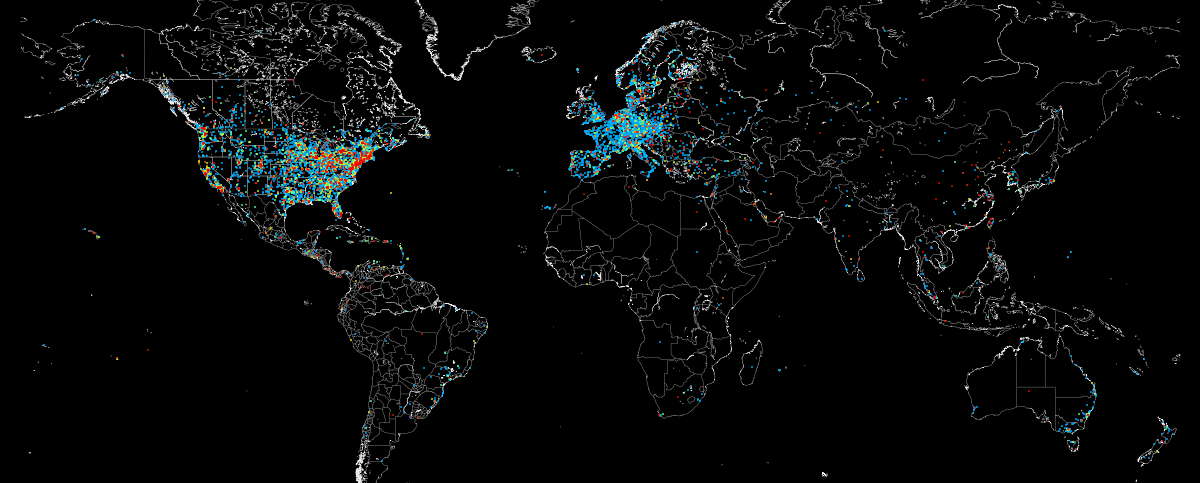

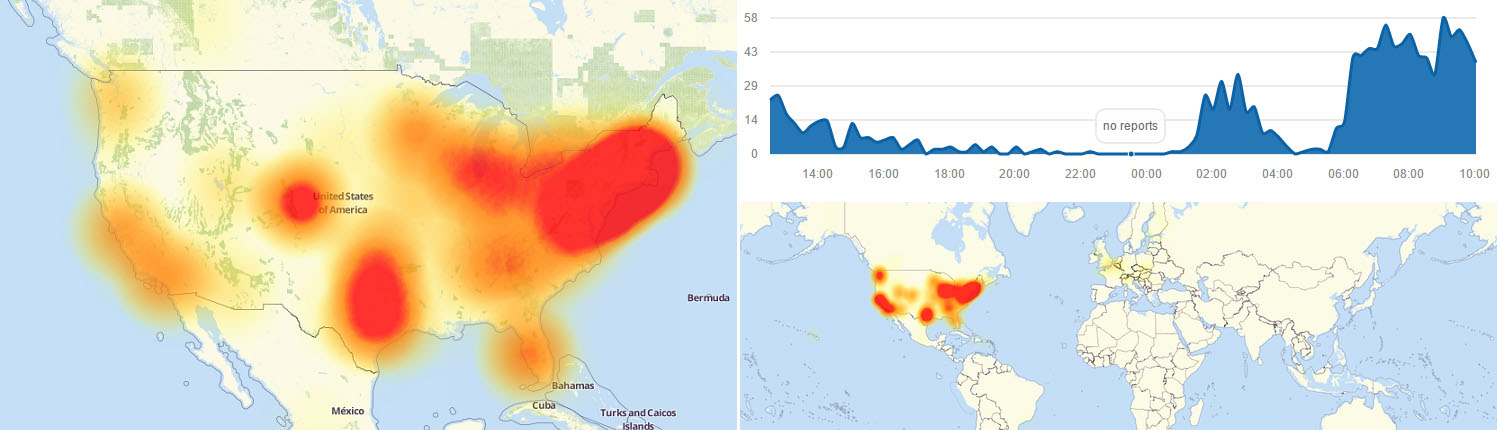

Repercusiones en caídas de servicio provocadas por el ataque DDoS a Dyn en Octubre de 2016 – informe obtenido en downdetector.com

- Tiempo de lectura: 3 minutos

- Problema: ¿somos demasiado confiados en el aprovisionamiento de infraestructura IT?

- Observación: los proveedores de productos y servicios ITC tenemos ya un alto grado de subcontratación de infraestructura, se trata de un tema crítico que hay que saber gestionar con precisión

- Propuesta: en Savvy Data Systems desde 2010 apostamos por la construcción sobre IaaS en lugar de sobre SaaS, asumiendo más carga de trabajo para el desarrollo pero obteniendo un mayor control

En mi trabajo, uno de mis muchos cometidos es conocer las diferentes Plataformas Cloud que van surgiendo, independientemente de su ámbito de aplicación. Este tipo de tecnologías tiende a ser de aplicación muy trasversal, es por eso que dedico parte de mi tiempo a estudiarlas. No son pocas ya las veces que he tenido la siguiente conversación:

FS -pero, ¿dónde están tus datos?

XX -pues en la nube

FS -vale, en la nube, ¿pero dónde físicamente?

XX -pues eso, en la nube

Estamos viviendo una época en la que el outsourcing de infraestructura y servicios IT está irrumpiendo como una locomotora, y yo soy el primero que está a favor de ello. Ahora bien, no podemos cometer el error de basar parte de nuestra política de Ciberseguridad en la confianza ciega hacia el proveedor IT. Pero, ¿qué tienen que ver la confianza, la Ciberseguridad, y el Camino de Santiago?

Leer más

El 20 de Abril Fomento de San Sebastián organizó en el centro EnerTIC un evento con el objetivo de acercar a las empresas los mecanismos de recopilación de grandes cantidades de datos y, sobre todo, los sistemas de almacenamiento y análisis de los mismos. Yo presenté una ponencia titulada «aplicaciones Big Data en la industria», en la que presenté las oportunidades que desde Savvy Data Systems (anteriormente Cyril Data Systems) hemos identificado en el sector, la aplicación concreta de dichas oportunidades, y los problemas que hemos tenido que superar en el camino. Aproveché para hacer un breve repaso a la metodología que seguimos en nuestros proyectos cuando éstos incluyen una parte de tratamiento de datos, y finalmente expuse los retos en los que ya estamos trabajando, y los que atacaremos en un futuro cercano.

Quiero agradecer a Fomento el que hayan contado con nosotros para participar en esta jornada, y especialmente a Mikel Niño, quien además ha creado en su blog una entrada específica en la que hace un breve análisis sobre mi ponencia.

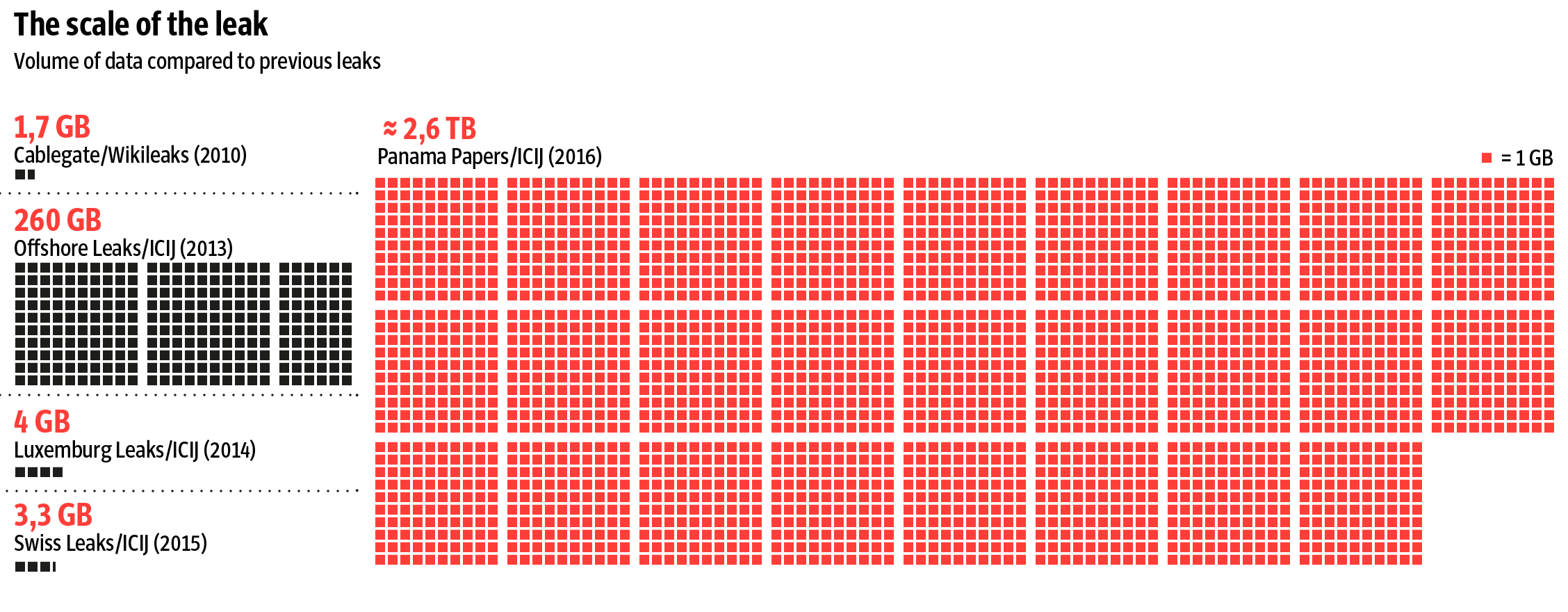

En este artículo quiero revisar la sucesión de malas decisiones que provocó un estado tan vulnerable en los sistemas de Mossack Fonseca, que cualquier colegial con unos mínimos conocimientos básicos de seguridad podría haber accedido fácilmente y en muy poco tiempo a toda su información. Veremos qué tipo de información se ha robado, qué pasos se dieron en el ataque para llevarlo a cabo, y qué decisiones de diseño en los sistemas del bufete fue el que posibilitó este enésimo escándalo. Para analizar la secuencia de pasos del ataque, veamos primero el tipo de información que fue sustraída.

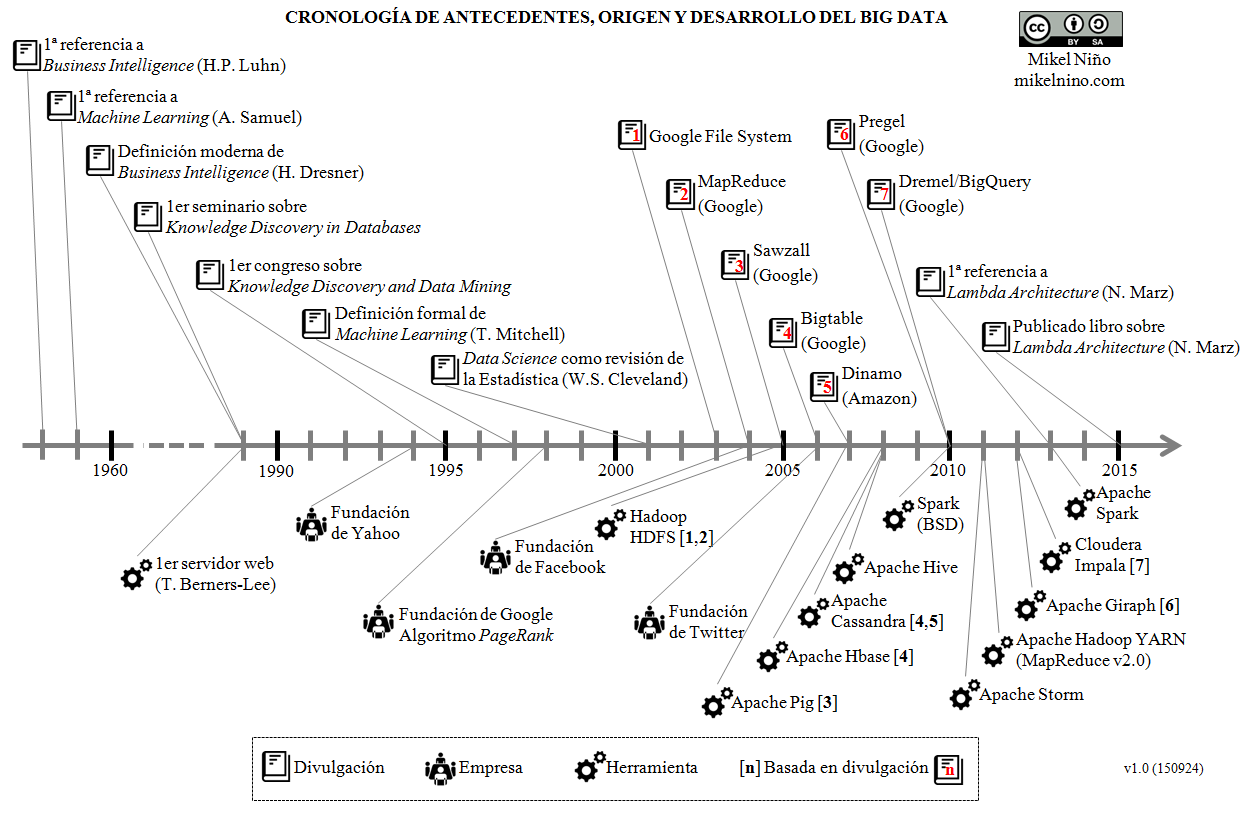

Hoy en día es fascinante la velocidad con la que surgen nuevos proyectos y tecnologías increíbles. Y por supuesto, las tecnologías relacionadas con el Big Data no podrían ser menos. Para hacernos más fácil y llevadero el seguimiento de estas evoluciones, Mikel Niño (Researcher in Digital Entrepreneurship and Big Data Analytics – PhD Candidate) creó un esquema cronológico que refleja de forma muy amigable todas estas novedades, dándolo a conocer en un original artículo que publicó en su blog, titulado «[Visita guiada] Big Data: origen y tecnologías principales«.

Cronologia BigData – Mikel Niño

Lo bonito de este diagrama es que en realidad se trata de un documento vivo, me consta que Mikel ya está trabajando en una nueva versión. Estaremos atentos.

- Tiempo de lectura: 9 minutos

- Problema: los entornos industriales generan datos de morfología variable, dificultando su gestión y tratamiento

- Observación: existen tecnologías y diseños orientados a optimizar el tratamiendo de este tipo de datos

- Propuesta: estudiar una posible integración de los conceptos sobre Data Lakes en los entornos de Big Data industrial

En este artículo quiero revisar un concepto que está ganando fuerza, y que está siendo también fuente de una interesante controversia; los sistemas de gestión de datos denominados Data Lakes.

Definición

Lo primero es identificar con exactitud a qué nos estamos refiriendo. La primera alusión al término se le atribuye a James Dixon, quien lo describió con la siguiente analogía en su blog: «If you think of a datamart as a store of bottled water – cleansed and packaged and structured for easy consumption – the data lake is a large body of water in a more natural state. The contents of the data lake stream in from a source to fill the lake, and various users of the lake can come to examine, dive in, or take samples.» Leer más

- Tiempo de lectura: 6 minutos (artículo 2/2)

- Problema: aparecen nuevas amenazas de seguridad al incluir acceso ubicuo en plataformas complejas

- Observación: existen numerosas técnicas y metodologías ya maduras, los entornos web tienen ya más de 20 años de vida

- Propuesta: es necesario incluir las técnicas de segurización de entornos web en los sistemas en los que se ofrezca este tipo de accesos, y educar a los usuarios que los utilizan

Hoy presento aquí la segunda parte del artículo «ciberseguridad: los 5 puntos críticos de las interfaces ubicuas«. En el artículo anterior ya enumeré los puntos que considero clave en mi particular visión de la «cadena de seguridad», según mi criterio y experiencia. En esta nueva entrega vamos a ver cada uno de ellos con un poco más de detalle, pero respetando el formato de artículo corto y ameno que siempre intento hacer. Por supuesto cada uno de estos apartados es un mundo en sí mismo, de hecho la literatura existente sobre cada uno de ellos es muy extensa, y recomiendo dedicarle un rato en caso de estar trabajando en un sistema de estas características.

Veamos de nuevo cuáles son los eslabones de nuestra cadena de seguridad: